Contenido [Ocultar]

Microsoft ha descubierto una operación de phishing como servicio (PhaaS o Phishing as a Service) a gran escala, bien organizada y sofisticada, según su propio equipo de Microsoft 365 Defender Threat Intelligence Team.

La plataforma descubierta permite a usuarios que quieran realizar algún ciberdelito personalizar campañas y desarrollar sus propias estrategias de phishing. De hecho, para ello, esta plataforma PhaaS cuenta con kits de phishing, plantillas de correo electrónico y con servicios de alojamiento necesarios para lanzar los ataques.

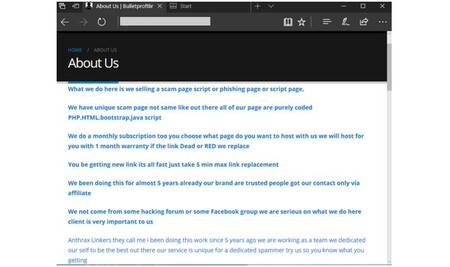

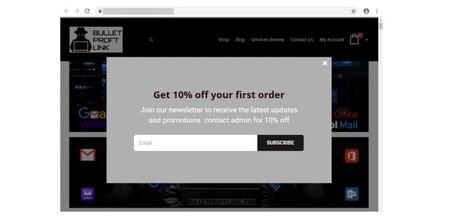

Los investigadores de Microsoft descubrieron que quien comercializa estos servicios de phishing como servicio es BulletProofLink, de la que se cree que es responsable de muchas de las campañas de phishing que afectan a las empresas hoy en día siendo quienes ofrecen los materiales principales para que los atacantes puedan actuar. En la típica sección de “About us” (o sobre nosotros), este grupo asegura que ha estado activo desde 2018 y se enorgullece de sus servicios únicos para cada “spammer dedicado”.

Qué hay en la plataforma

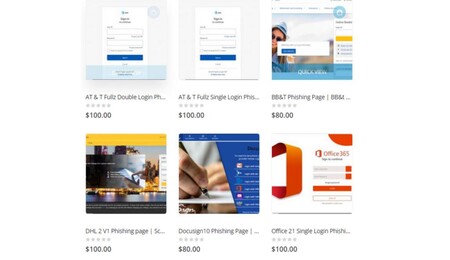

En la plataforma te puedes encontrar, por ejemplo, más de 100 plantillas de phishing disponibles que imitan a marcas o a servicios conocidos (incluido el propio Microsoft como se puede ver en la siguiente imagen) para usarlas posteriormente para robar información de usuarios.

Este caso solo se ha reportado, pero no frenado. “En el momento de redactar este informe, BulletProofLink sigue realizando campañas de phishing activas, con grandes volúmenes de redireccionamientos a sus enlaces de procesamiento de contraseñas desde proveedores de alojamiento web legítimos”, explican desde Microsoft.

Un aspecto interesante de la campaña que llamó la atención de los expertos fue el uso de una técnica denominada como “abuso de subdominios infinitos”, que ocurre cuando los atacantes comprometen el DNS de un sitio web o cuando un sitio comprometido está configurado con un DNS que permite subdominios comodín. Los “subdominios infinitos” permiten a los atacantes utilizar una URL única para cada destinatario y sólo tienen que comprar o comprometer un dominio durante semanas.

Qué pueden ofrecer los proveedores de PhaaS

Vale la pena señalar que algunos grupos de Phishing as a Service pueden ofrecer todo el servicio: desde la creación de plantillas, el alojamiento y la orquestación general. Por otro lado, explica Microsoft que muchos proveedores de servicios de phishing ofrecen una solución de páginas de estafa alojadas que denominan enlaces “FUD” o enlaces “totalmente desapercibidos”, un término de marketing utilizado por estos operadores para tratar de ofrecer la seguridad de que los enlaces son viables hasta que los usuarios hacen clic en ellos.

Estos proveedores de servicios de phishing alojan los enlaces y las páginas y los atacantes que pagan por estos servicios simplemente reciben las credenciales robadas más tarde. A diferencia de ciertas operaciones de ransomware, los atacantes no obtienen acceso a los dispositivos directamente, sino que se limitan a recibir credenciales robadas y no comprobadas del grupo al que le contraten los servicios.

En el caso de esta campaña descubierta por Microsoft, el servicio de alojamiento incluye un envío semanal de registros a los clientes y normalmente se envía manualmente en ICQ o correo electrónico.

Términos que debes conocer del phishing as a service

Para comprender cómo funciona esta técnica de PhaaS es bueno conocer ciertos términos y sus definiciones:

- Kits de phishing: Se refiere a los kits que se venden a través de vendedores y revendedores. Se trata de archivos empaquetados, por lo general en ZIP, que vienen con plantillas de phishing de correo electrónico listas para usar, diseñadas para evadir la detección de los programas de seguridad, y a menudo van acompañadas de un portal con el que se puede acceder a ellas. Los kits de phishing permiten a los clientes configurar los sitios web y comprar los nombres de dominio. Las alternativas a las plantillas o kits de phishing también incluyen plantillas para los propios correos electrónicos, que los clientes pueden personalizar y configurar para su envío. Un ejemplo de kit de phishing conocido es el kit de phishing MIRCBOOT.

- Phishing as a Service. Para los expertos en seguridad es similar al Ransomware as a service (RaaS), sigiendo en típico modelo de software como servicio. Es decir, requiere que los atacantes paguen a un operador para desarrollar y desplegar campañas completas de phishing, de modo que puedan ser personalizadas y el atacante ir escogiendo los serivcios que le interesan. Se puede escoger el desarrollo de páginas de inicio de sesión falsas, el alojamiento de sitios web y el análisis y redistribución de credenciales.